Diese Woche wurde die Tech-Welt von mehreren bedeutenden Sicherheitsenthüllungen erschüttert, darunter eine große Schwachstelle in der Hardware von Apple, Warnungen vor Cyberangriffen auf US-Wassersysteme, das Auftauchen neuer russischer Malware und laufende globale Hacking-Kampagnen, die mit China in Verbindung stehen.

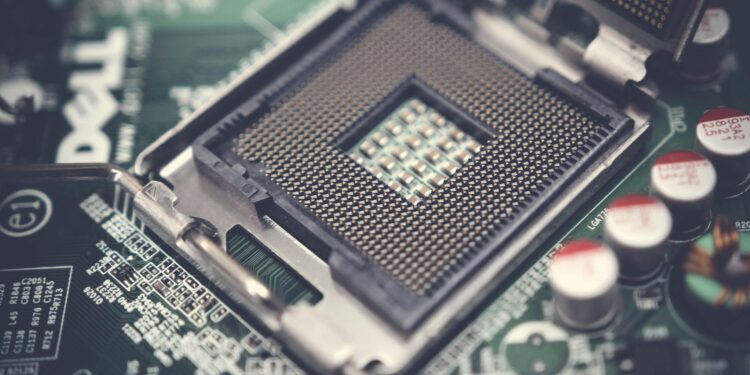

Zunächst haben Forscher eine kritische Schwachstelle in Apples M-Series-Chips entdeckt, die Mac-Computer betrifft. Die sogenannte “GoFetch”-Lücke nutzt eine Schwachstelle im datenspeicherabhängigen Vorabruf (DMP) der Chips aus und ermöglicht es potenziell Angreifern, geheime Verschlüsselungsschlüssel abzurufen. Diese Schwachstelle, die in den M1-, M2- und M3-Chips vorhanden ist, stellt eine erhebliche Herausforderung dar, da sie im Silizium selbst liegt und daher praktisch nicht zu beheben ist.

In der Zwischenzeit hat die US-Regierung vor weit verbreiteten Cyberbedrohungen gegen Wassersysteme gewarnt und potenzielle Angriffe durch iranische und chinesische Hacker erwähnt. Diese Bedrohungen könnten, wenn sie realisiert werden, vitale Infrastrukturen stören und betroffenen Gemeinden erhebliche Kosten verursachen, was die Bedeutung robuster Cybersicherheitsmaßnahmen unterstreicht.

Zusätzlich zu den Bedenken ist eine neue Variante russischer Wipermalware namens “AcidPour” aufgetaucht, die Kommunikationsnetze in der Ukraine ins Visier nimmt. Diese Malware, von der angenommen wird, dass sie eine aktualisierte Version von AcidRain ist, stellt eine erhöhte Bedrohung dar, da sie über erweiterte Fähigkeiten verfügt, verschiedene Geräte zu deaktivieren, einschließlich Netzwerk- und IoT-Systemen.

Parallel dazu stellen chinesische Hackergruppen weiterhin ein erhebliches Cybersicherheitsrisiko dar, das global wirkt. Insbesondere Earth Krahang hat zahlreiche Organisationen in 48 Ländern ins Visier genommen, wobei Regierungseinrichtungen im Mittelpunkt stehen. Durch Methoden wie Spear-Phishing und die Ausnutzung verwundbarer Server betreiben diese Hacker Spionage und weitere Angriffe, was die anhaltende und sich entwickelnde Natur von Cyberbedrohungen verdeutlicht.

Im Bereich des Datenschutzes werden Bedenken hinsichtlich des Umfangs der Datenteilung durch Websites laut, wobei einige Websites gefunden wurden, die Benutzerdaten mit über 1.500 Drittanbietern teilen. Darüber hinaus gehen Plattformen wie Glassdoor zunehmend dazu über, echte Namen zu verwenden, was einen möglichen Wechsel weg von anonymen Online-Interaktionen signalisiert.

Diese Entwicklungen dienen als deutliche Erinnerung an die komplexe und sich ständig verändernde Landschaft der Cybersicherheitsbedrohungen und unterstreichen die Notwendigkeit von Wachsamkeit und proaktiven Maßnahmen zum Schutz digitaler Infrastrukturen und des Benutzerdatenschutzes.